「在一場21世紀式的網絡監視中,我們的調查團隊對『蜂窩』(Hive)進行了反擊,捕獲了他們的解密密鑰,並將密鑰發給受害者,最終避免了超過1.3億美元的勒索贖金支付。」這是司法部副部長Lisa O. Monaco在今年1月26日向外界公布,美國搗毀了一個名為「蜂窩」(Hive)的國際黑客網絡勒索組織時說的一番話。

那麼,美國司法部和聯邦調查局(FBI)又是如何捅掉這個「蜂窩」的呢?「政客」(Politico)新聞網在7月4日又透露了更多細節,這讓此前司法部的信息更加具體清晰了起來,也反映出FBI在網絡黑客「魔高一尺」時表現出的「道高一丈」的高超反黑客能力。

黑客「蜂窩」以特許經營方式迅速擴張 危害80多個國家

根據美國司法部的信息,自2021年6月起的一年半時間裏,「蜂窩」網絡勒索組織針對全球80多個國家的1,500多名受害者——包括醫院、學校、金融公司和關鍵基礎設施——發起攻擊,並收到了超過1億美元的勒索贖金。

在其中一個案例中,一家受到「蜂窩」勒索軟件攻擊的醫院不得不採用全手動方法來治療現有患者,並且在受到攻擊後無法立即接收新患者。

「蜂窩」使用「勒索軟件即服務」(ransomware-as-a-service,RaaS)模式,這是一種基於「訂閱」功能的勒索軟件模式,也就是說,勒索軟件的開發人員(或稱「管理員」)創建出一個易於操作的界面,被稱為「會員」(affiliate)的其他黑客可以通過「訂閱」獲得現成的該惡意勒索軟件,然後向他們各自的目標發動攻擊。每次攻擊成功並獲得贖金後,「蜂窩」的「管理員」和「會員」按照二八開的比例分配贓款。這種運作方式很像一些品牌店常用的特許經營模式,這讓「蜂窩」的黑客網絡能夠迅速擴張。

司法部還譴責,「蜂窩」迅速擴張的另一個原因是其殘酷性,因為他們也將醫院和醫療保健機構列為攻擊目標,而其他網絡黑客都宣布這些機構為禁止攻擊目標,至少表現出一點「盜亦有道」的底線。

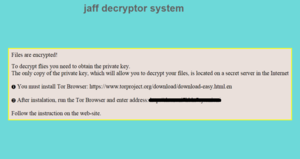

「蜂窩」還採用雙重勒索攻擊模式,即,黑客會先竊取敏感數據與信息,然後再加密鎖住受害者的電腦系統,並向受害者勒索贖金。如果受害者支付了贖金,黑客就會給受害者提供解密密鑰,並承諾不發布被盜信息;如果受害者不支付贖金,黑客就會在「蜂窩洩密」(Hive Leak)網站上公布受害者的姓名和敏感信息,這也成為黑客為獲得贖金而對受害者的加壓手段。

「政客」報道說,「蜂窩」在其暗網上發布的拒絕付款的受害者在去年8月有7名,9月有8名,10月7名,11月9名,12月達14名。

FBI位於佛州坦帕的辦事處負責「蜂窩」案件

據「政客」報道,「蜂窩」在2021年7月首次進入FBI的監視範圍。當時另一個臭名昭著的國際黑客勒索組織正對一個美國天然氣管道公司和一個肉類加工商發起一波嚴重的攻擊,那時還不為人知的「蜂窩」黑客也在進行攻擊並鎖死了佛羅里達州一個組織的電腦網絡。出於安全考慮,該受害組織的名字至今一直未公開。

由於這是「蜂窩」在美國境內發生的第一宗已知攻擊,根據FBI的程序規定,距離受害者最近的FBI坦帕(Tampa)辦事處將承擔未來所有相關的「蜂窩」案件。

FBI坦帕辦事處的特工督察Justin Crenshaw表示,他和他的團隊當時對「蜂窩」組織「一無所知」,但他們很快就深入了解了情況。

隨著「蜂窩」發起一次又一次的網絡攻擊,坦帕的FBI特工詢問了每一位向該處報案求助的受害者,他們在這一過程中也慢慢獲得了關於「蜂窩」的寶貴情報。

他們了解到,「蜂窩」不是像普通黑手黨組織那樣的一個團體,而是由多個小團體組成的大網絡,就像麥當勞那樣的品牌特許經營店。「蜂窩」還採用了「勒索軟件即服務」(RaaS)模式,其核心成員向其他犯罪份子——數量龐大的網絡「會員」出租其加密勒索軟件,讓那些犯罪份子成為部署勒索軟件的有效負載。

FBI坦帕辦事處獲重大突破 成為幫助受害者的平台

「政客」報道說,在第一個案子送到FBI坦帕辦事處後的12個月裏,Crenshaw和他的團隊終於取得了重大突破。

Crenshaw表示他找到了一種方法來闖入「蜂窩」的遠程管理面板——這是一個數字神經中樞,「蜂窩」的團夥成員在這裏保護他們的加密密鑰,並「保存」他們竊取的受害者(如醫院、學校和企業)的數據。

Crenshaw和FBI網絡犯罪行動科的科長Bryan Smith都沒有具體說明他們是如何實現這一反滲透「壯舉」的。Smith只會說,這是通過「真正基本的調查活動來實現的,但這些活動不會用於製作精采的電視劇,而只會用於出色的破案」。

這個「壯舉」的結果是,一旦受害者受到「蜂窩」的攻擊,FBI有能力識別他們的身份,然後就可以從「蜂窩」的數字中樞獲取他們所需的解密密鑰。

在接下來的六個月裏,FBI坦帕辦事處為全球300多名新受害者提供了這種解密密鑰,並為以前的受害者分發了另外1,000多個解密密鑰。

Crenshaw說,因為其團隊為受害者提供這種技術援助的出色表現,他們還給自己起了一個幽默的綽號——「蜂窩幫助台」。

不以拘捕犯罪份子為目的的「捅蜂窩」策略

不過,FBI對「蜂窩」的成功滲透並沒有轉化為對該黑客組織的全面摧毀。根據網絡安全公司「記錄未來」(Recorded Future)的研究員Allan Liska彙編並與「政客」獨家分享的數據,即使FBI潛伏進該組織內部,「蜂窩」組織仍然能夠保持穩定的攻擊節奏。

作為一名勒索軟件追蹤者的Liska還表示,即使受害者獲得了解密密鑰,也可能需要數周時間和大量現金才能恢復其網絡。

他說:「恢復的成本很高,尤其是如果你不想再次受到打擊的話。」

另外,逍遙法外的「蜂窩」成員也可以換個新名字繼續活躍作案。

今年6月,美國司法部公布了對一名俄羅斯公民的起訴書,該人被指控作為「蜂窩」的「會員」工作。這個人名叫Mikhail Matveev,不僅仍然逍遙法外,而且還曾為另外兩個黑客勒索團夥工作過——這表明黑客很容易在犯罪團夥之間遊走,並在一個團夥崩潰後重新在另一個團夥裏浮出水面。

FBI認為,這使得不以拘捕犯罪份子為目的的「捅蜂窩」策略,成為頗為值得一試的折衷策略,尤其是大多數網絡犯罪份子在美國執法部門無法觸及的國家運作,他們可能認為他們永遠不會有被逮捕的風險。據信,「蜂窩」與許多其他黑客勒索團夥一樣,可以在俄羅斯境內安全運行。

美國國家安全局(NSA)的網絡安全部門負責人羅布‧喬伊斯(Rob Joyce)表示,FBI反滲透戰略是為了破壞犯罪份子對犯罪生態系統的信任。

喬伊斯說,像「捅蜂窩」這樣的行動「讓很多犯罪份子左顧右盼,不確定他們可以信任誰或可以相信甚麼,這種整體摩擦會減慢他們的速度,並限制他們的範圍和規模運作的能力」。

最後終於發現並繳獲「蜂窩」的主服務器

隨著時間的推移,僅限於反滲透的「捅蜂窩」行動也帶來了令人驚訝的勝利。今年1月初的某個時候,FBI坦帕辦事處有了第二次重大突破。這徹底改變了「蜂窩」一案。

「政客」報道說,根據更細緻的調查工作,FBI了解到「蜂窩」從洛杉磯的一個數據中心租用了用於發動攻擊的主服務器。僅僅兩周後,FBI就查封了這些服務器,永久終止了「蜂窩」的黑客攻擊。

儘管如此,Smith和Crenshaw都表示,該案件並沒有結案,因為「蜂窩」的成員仍然逍遙法外。不過,這兩台服務器可能幫助FBI揭開過去18個月內與「蜂窩」合作過的「會員」們的面紗——這意味著從長遠來看,這此突破可能會導致對更多網絡犯罪份子的逮捕。

Crenshaw說:「對我們來說,這只是第一輪。」

司法部副部長Lisa O. Monaco在今年4月的RSA安全會議上表示,按照FBI的舊標準,在沒有逮捕任何犯罪份子的情況下是不會慶祝這種重大案件的,但是現在,對於「蜂窩」一案,她說:「我們不僅僅用法庭行動來衡量我們的成功。」

多國合作搗毀「蜂窩」網絡

根據美國司法部今年1月公布的消息,美國是在德國聯邦刑事警察局、德國羅伊特林根(Reutlingen)警察總部的埃斯林根(Esslingen)刑事調查局、荷蘭國家高科技犯罪部門和歐洲刑警組織的重要合作下,控制住了「蜂窩」用來進行黑客犯罪活動的服務器和網站。

司法部長Merrick B. Garland1月26日說:「昨晚,司法部搗毀了一個國際勒索軟件網絡,該網絡負責勒索並試圖向美國和世界各地的受害者勒索數億美元。網絡犯罪是一種不斷演變的威脅。但正如我之前所說,司法部將不遺餘力地查明從任何地點針對美國發起勒索軟件攻擊的人,並將其繩之以法。我們將繼續努力防止這些攻擊,並為遭受攻擊的受害者提供支持。我們將與我們的國際合作夥伴一起,繼續瓦解那些部署這些攻擊的犯罪網絡。」

FBI局長Christopher Wray說:「FBI將繼續利用我們的情報和執法工具、全球影響力和合作夥伴關係來打擊針對美國企業和組織的網絡犯罪份子。」

司法部刑事司的助理部長Kenneth A. Polite, Jr.說:「我們將繼續調查並追捕『蜂窩』的幕後黑手,直至將他們繩之以法。」

此外,在「蜂窩」案件中,為美國司法部提供了大量援助和支持的其它外國機構還有:加拿大皮爾(Peel)地區警察局和加拿大騎警,法國司法警察局,立陶宛刑事警察局,挪威國家刑事調查局和奧斯陸警察局,葡萄牙司法警察局,羅馬尼亞打擊有組織犯罪局,西班牙國家警察局,瑞典警察局,以及英國國家犯罪局。#

------------------

📰支持大紀元,購買日報:

https://www.epochtimeshk.org/stores

📊InfoG:

https://bit.ly/EpochTimesHK_InfoG

✒️名家專欄:

https://bit.ly/EpochTimesHK_Column

----------------------

🎯 專題:中共海外升級攻擊法輪功

https://hk.epochtimes.com/category/專題/中共海外升級攻擊法輪功

----------------------

【不忘初衷 延續真相】

📰周末版復印 支持購買👇🏻

http://epochtimeshk.org/stores

🔔下載大紀元App 接收即時新聞通知

🍎iOS:https://bit.ly/epochhkios

🤖Android:https://bit.ly/epochhkand