美國司法部9月16日宣佈對隸屬於代號APT41的中共黑客組織的5名中國籍成員以及2名馬來西亞籍外應的指控。他們被指控攻擊包括美國在內的一百多家公司及實體。

兩名馬來西亞人已經被捕,美國司法部向5名中共黑客發佈了逮捕令。

從起訴書內容看,兩名被起訴的馬來西亞商人,單純以世界各地的遊戲公司為黑客目標,以牟利為動機。而5名中共黑客瞄準的對象則要廣泛得多,使用的技術也很專業、高級和複雜,如租用國外的c2服務器(Command & Control Server),進行「鏈式攻擊」,即通過攻擊通信商,來攻擊其客戶;設置假網頁,利用安全漏洞等。

中共黑客除了牟利外,更多對商業機密和政治信息感興趣,還開發大數據收集工具,監視異見人士,與中共網攻模式合拍。

美國司法部起訴書顯示,中共黑客自曝,因為有公安保護才能做事。

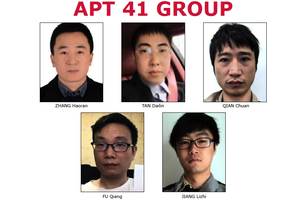

被起訴的5名中共黑客,分別是成都404公司的蔣立志、錢川、付強,以及有時單幹、有時與其合夥的黑客張浩然、譚戴林。

以下根據美國司法部發佈的對成都404公司(成都市肆零肆網絡科技有限公司)黑客同夥的起訴書,詳解中共黑客團夥的作案手段和目標。本文(上篇)通過黑客之間的對話,曝光其「鏈式攻擊」作案手法。

通過入侵電信商 進而入侵客戶的「鏈式攻擊」

總部設在歐洲的「ECS #1」,是一家受歡迎的電信商(ECS),在歐洲、美國等地開展業務。

從2015年6月開始,成都404公司的黑客同夥,在「ECS #1」的電腦上安裝了惡意軟件;直到2017年2月之前,黑客同夥一直保持對「ECS #1」電腦的訪問權。

黑客同夥劫持了該公司數十台電腦,查看「ECS #1」的原始碼和代碼簽名證書,獲取有價值的業務和個人信息,包括「ECS #1」提供的客戶帳戶登錄憑證。

黑客同夥隨後利用這些信息,入侵「ECS #1」客戶的帳戶,訪問他們的網絡,這些客戶包括「硬件製造商 #2」和「醫療供應商#3」。

「硬件製造商 #2」是一家位於美國加利福尼亞的硬件製造商,為美國和其它國家提供高端硬件。

在2017年1月12日或前後,黑客同夥登錄「硬件製造商 #2」的「ECS #1」帳戶,在該公司的電腦上安裝了Winnti/Pasteboy和Barlaiy/PoisonPlug惡意軟件。通過這些惡意軟件,竊取「硬件製造商 #2」的信息,入侵給「硬件製造商 #2」造成的損失,包括補救費用,超過100萬美元。

「醫療供應商#3」是一家總部設在美國的醫療供應商和研究機構,2018年5月3日或前後,黑客同夥未經授權,獲得了分配給「醫療供應商#3」的「ECS #1」帳戶訪問權限。在其受保護電腦上安裝了Crosswalk/ProxIP惡意軟件。

入侵「ECS #1」客戶電腦 黑客玩「上癮」

黑客同夥在入侵「ECS #1」客戶帳戶的過程中,互相之間還交流經驗。在 2017年11月13日,蔣立志與成都404公司另一名「黑客4」之間有一次聊天。

在這段聊天中,蔣和「黑客4」討論了如何利用「ECS #1」提供的帳戶,尋找其它可以入侵的電腦。

蔣告訴「黑客4」,通過「股票網站」搜索上市公司名單,「很容易」找到目標公司。蔣告訴「黑客4」,確定了這些上市公司,找到它們的網站地址,然後「直接搜索」與這些地址相關的「ECS #1」帳戶。「黑客4」按照蔣的建議,將目標鎖定在一家總部位於香港的連鎖酒店。

黑客4:你玩「ECS #1」越來越上癮了。我第一次開始玩「ECS #1」的時候,我也是這樣,哈哈哈哈。感覺有點像玩彩票。

蔣:計劃收集兩三萬台機器,那樣的話,會有一些收入。

黑客4:另一家是甚麼公司?看看能不能讓他們付款。

蔣:馬來西亞某公司,與汽車有關,不知道詳細情況,但是……

黑客4:好了,我先去準備一下,洗個澡再說吧。

蔣:我看到一家(酒店)了。

黑客4:酒店?

蔣:是……

蔣:看起來裏面有很多機器……

黑客4:那就好辦了。

蔣:我覺得圖書館也會有價值……

黑客4:查找登錄記錄。

蔣:弄好了嗎?

黑客4:弄好了。

黑客4:哈哈,都是有錢人。

蔣:想像一下,群發勒索郵件,哈哈哈哈。

黑客4:裏面有用的東西應該不少,只是要想好怎麼用。

在某些情況下,蔣和「黑客4」利用其盜取的「ECS #1」客戶的帳戶,入侵「ECS #1」客戶公司網絡,然後利用這些網絡上的電腦進行加密劫持計劃。

例如,2017年12月6日,蔣告知「黑客4」:「這裏開始挖礦了,一個新加坡的域名,有7,000多台機器。上一個高峰期在線機器數量約為1,000台,現在計算能力大大降低,我想是很多人都下班了的原因吧。我們應該多弄些域名來增加計算能力。看看如果我們的機器總數達到1萬台左右,效果如何。」

為了確定更多的目標,蔣建議「黑客4」說:「法國和意大利也不錯,有很多知名企業,而且大多不是搞IT的……。搜索法國和意大利的知名企業,照做就可以了。……唯一的就是時差有點麻煩。晚上上『ECS #1』,正好是他們的工作時間。」

試圖控制 「域控制器」服務器

黑客同夥有時會努力取得「域控制器」(domain controllers)服務器的控制權,許多公司網絡用這些服務器,來控制安全認證請求和其它要求。有了這種訪問權限,就可以方便地訪問更多公司裏面的電腦。

例如,如下所示,2017年11月29日,蔣和「黑客4」討論了通過竊取密碼等方式,入侵一家位於瑞典的跨國零售商「域控制器」的努力。

蔣:(跨國零售商)那個,你拿到了域控制器的密碼?

「黑客4」:你那邊不是有域控制器的密碼嗎?

「黑客4」:我沒有弄到密碼。

「黑客4」:這個域控制器的密碼,在過去的幾天裏,真TM的很難搞到。

蔣:哦,是的,但我也沒有弄到域名密碼……

「黑客4」:需要純文本密碼,對吧?

「黑客4」:我一會兒就去看看。

蔣:是的,因為他們需要域控制器的帳戶,來部署採礦方案……

下篇繼續介紹遭受中共黑客襲擊的全球公司和實體,從各行業大公司到多國大學和政府,中共黑客的黑手觸及範圍之廣,令人震驚。#

--------------------

向每位救援者致敬

願香港人彼此扶持走過黑暗

--------------------

🔔下載大紀元App 接收即時新聞通知:

🍎iOS:https://bit.ly/epochhkios

🤖Android:https://bit.ly/epochhkand

📰周末版實體報銷售點👇🏻

http://epochtimeshk.org/stores